Exploration des interactions entre CERT, CSIRT et SOC pour une cybersécurité optimale.

Introduction

Les concepts de CERT (Computer Emergency Response Team), CSIRT (Computer Security Incident Response Team) et SOC (Security Operations Center) sont apparus respectivement en 1988, 1992 et 2005 à la suite de l’évolution des attaques informatiques.

Le CERT est né aux États-Unis au sein du Software Engineering Institute de Carnegie Mellon University suite à la première grande attaque de ver informatique, le ver Morris.

Le concept de CSIRT a émergé quelques années plus tard en Europe, apportant une réponse plus structurée et organisée face aux menaces informatiques.

Le SOC, quant à lui, est une évolution naturelle, intégrant les fonctions du CERT et du CSIRT dans une entité dédiée à la sécurité opérationnelle.

Aujourd’hui, ces trois entités sont largement reconnues et adoptées par les entreprises et les gouvernements à travers le monde. Elles représentent des maillons essentiels pour assurer une cybersécurité efficace et résiliente face à des menaces de plus en plus sophistiquées et persistantes.

Un nombre croissant d’organisation intègre ces structures dans l’ensemble de leur stratégie de cybersécurité, conscientes de l’importance d’une défense proactive et multiforme.

Les concepts de CERT, CSIRT et SOC sont apparus respectivement en 1988, 1992 et 2005.

C’est dans ce contexte que notre analyse se propose de détailler le fonctionnement et l’interaction entre CERT, CSIRT et SOC. Comment se complètent-ils ? Quel rôle jouent-ils individuellement et collectivement pour protéger nos infrastructures numériques ? Quelles sont les dernières évolutions en la matière ?

Chapitre 1: Définitions et fonctions du CERT, CSIRT et SOC

CERT (Computer Emergency Response Team)

Le CERT est un groupe spécialisé qui gère les incidents de sécurité de l’information. Son rôle principal est de fournir les services nécessaires pour répondre aux incidents de sécurité informatique. Il s’agit notamment de la prévention, de la détection, de la résolution d’incidents et de la restauration des services après une violation. Le CERT est souvent le premier point de contact lorsqu’un incident de sécurité est détecté.

CSIRT (Computer Security Incident Response Team)

Le CSIRT est une équipe dédiée à la gestion des incidents de sécurité informatique au sein d’une organisation. Le CSIRT joue un rôle clé dans la détection des menaces, l’évaluation des risques, la communication des incidents, la coordination des réponses aux incidents et le rétablissement après incident. Sa mission essentielle est de minimiser et contrôler les dommages d’un incident en fournissant une réponse rapide et efficace.

SOC (Security Operations Center)

Le SOC est le centre nerveux des opérations de sécurité d’une organisation. Il est chargé de surveiller en permanence et d’évaluer les alertes pour détecter, analyser et répondre aux incidents de cybersécurité. Le SOC comprend généralement une équipe d’experts en sécurité qui travaillent ensemble pour répondre aux menaces potentielles et réelles, assurer la continuité des opérations et protéger les actifs de l’organisation.

Chapitre 2 : Interactions entre le CERT, le CSIRT et le SOC

Bien que ces trois entités puissent sembler similaires dans leur objectif ultime de sécurisation des systèmes, elles diffèrent par leur approche et ont besoin de travailler en tandem pour une efficacité maximale.

La symbiose entre le CERT, le CSIRT et le SOC est essentielle pour une stratégie de cybersécurité efficace. Le travail en parallèle et en coordination de ces trois entités crée un écosystème de sécurité informatique solide et robuste.

Le CERT analyse les tendances de la cybersécurité à l’échelle mondiale. Il identifie les nouvelles menaces potentielles, élabore des stratégies pour les prévenir ou les atténuer et communique ces informations aux autres entités de sécurité. Il peut être considéré comme le cerveau du système, car il joue un rôle prépondérant dans la stratégie de défense.

Le CSIRT agit lui, comme le bras exécutif du système. Il se charge des problèmes de sécurité au niveau opérationnel, répond aux incidents de sécurité, effectue des analyses post-incident et met en œuvre les recommandations du CERT. De plus, il se tient prêt à intervenir activement lors d’un incident de sécurité.

Enfin, le SOC joue le rôle de gardien vigilant. Il effectue une surveillance continue du réseau informatique, à l’affût de toute activité suspecte ou anormale. Le SOC reçoit les informations stratégiques du CERT et les alertes opérationnelles du CSIRT afin de mieux cibler sa surveillance.

Le CERT est considéré comme le cerveau du système, le CIRT lui, comme le bras exécutif le tout supervisé par le SOC, gardien vigilent du réseau informatique.

Ces trois entités, bien que distinctes, doivent travailler en étroite collaboration pour garantir un système de sécurité informatique efficace et robuste.

Chapitre 3 : Synergies entre CERT, CSIRT et SOC

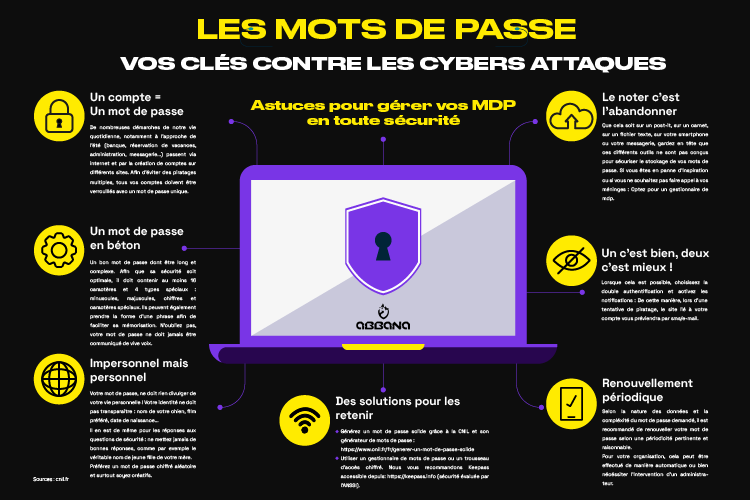

Explorons comment les CERT, CSIRT et SOC travaillent de manière synergique pour améliorer la détection des menaces, la réponse aux incidents, prévenir les attaques à venir et élever le niveau général de sensibilisation à la cybersécurité :

- Détection des attaques en cours :

Le SOC utilise des systèmes de détection d’intrusion (IDS) et des systèmes de gestion des informations et des événements de sécurité (SIEM) pour surveiller en permanence les réseaux et les systèmes. Les données de ces outils peuvent être complétées par les informations sur les menaces fournies par le CSIRT et le CERT, qui disposent d’une vision plus large du paysage des menaces.

- Réponse aux incidents :

Lorsqu’un incident est détecté, le CSIRT entre en action pour évaluer la situation, minimiser les dommages et restaurer les services. En parallèle, le SOC continue à surveiller l’environnement pour détecter toute activité suspecte supplémentaire. Les informations recueillies par le CSIRT lors de la gestion de l’incident peuvent être partagées avec le CERT pour contribuer à la sensibilisation à la sécurité au niveau national ou international.

- Prévention des attaques futures :

Après une attaque, le CSIRT travaillera à l’établissement de mesures correctives pour éviter qu’elle ne se reproduise. De son côté, le SOC intégrera ces mesures dans ses processus de surveillance et ses systèmes de défense. Le CERT, avec sa vue d’ensemble, sera en mesure de diffuser ces informations à une communauté plus large pour aider d’autres organisations à se prémunir contre des attaques similaires.

- Formation et sensibilisation :

Le CERT joue un rôle crucial dans la formation et la sensibilisation à la sécurité. Les informations fournies par le CERT peuvent aider le SOC et le CSIRT à comprendre les nouvelles menaces et techniques d’attaque, ainsi qu’à améliorer leurs propres compétences et procédures.

Conclusion

La cybersécurité représente un défi complexe qui nécessite une approche coordonnée et un travail d’équipe. Les CERT, CSIRT et SOC, piliers de cette architecture de sécurité, ont chacun un rôle clé à jouer dans cette entreprise. Ils déploient leurs compétences spécifiques pour bâtir une défense robuste contre les menaces informatiques, assurant la protection des systèmes informatiques d’une organisation. Leur interaction est donc essentielle pour une gestion efficace de la sécurité informatique.

La mise en place de ces trois entités au sein de votre organisation, nécessite un certain investissement aussi bien en temps qu’en ressources humaines et financières.

Nous vous conseillons de faire appel à des prestataires, experts en cybersécurité, tels qu’Abbana.

Ces professionnels vous accompagneront dans la définition de votre approche spécifique et mettrons leurs compétences au service de votre organisation.